探讨硬件钱包制造商是否存在植入后门的可能性及其技术风险

随着加密货币的普及,硬件钱包成为了加密资产存储的首选方案。由于硬件钱包具有较高的安全性,因此深受用户喜爱。然而,随着硬件钱包使用的日益广泛,关于硬件钱包是否可能被制造商植入后门的讨论也开始浮现。本文将从技术层面分析这一问题,探讨硬件钱包是否真的存在被植入后门的可能性,并分析其中的风险。

什么是硬件钱包?

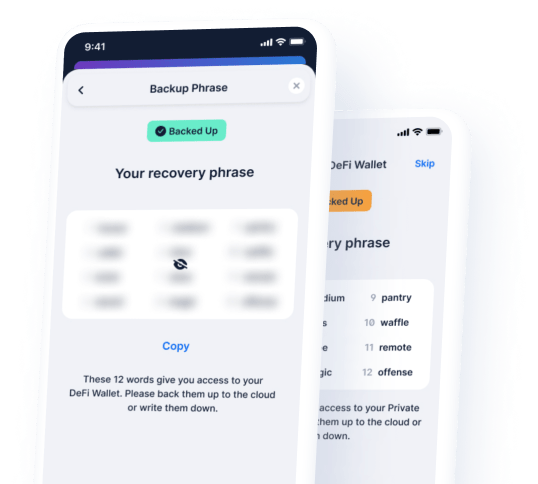

硬件钱包是一种专门用于存储加密货币私钥的物理设备,它通过离线的方式防止私钥被黑客窃取。硬件钱包通常具备加密算法、物理隔离和防篡改设计,能够最大限度地提高数字资产的安全性。与软件钱包不同,硬件钱包并不依赖互联网,这使得它相对更难受到远程攻击。

硬件钱包的潜在风险

尽管硬件钱包被认为是最安全的加密资产存储方式之一,但它并非无懈可击。硬件钱包的安全性很大程度上依赖于其设计和生产过程的透明度。如果硬件钱包制造商在生产环节中故意或无意地植入了恶意代码或后门,这将导致用户的资产面临被盗的风险。

例如,如果硬件钱包在出厂时已经被篡改,那么在用户收到并使用该钱包时,恶意代码可能会暗中传送私钥信息给攻击者。对于普通用户来说,这种风险很难被发现,因为恶意代码可能隐蔽运行,不容易察觉。

制造商是否可能植入后门?

硬件钱包是否可能被植入后门,主要取决于制造商的诚信和生产过程的透明度。首先,硬件钱包的制造商是否会为了某些利益而故意植入后门?这个问题的答案并不简单。一方面,大多数硬件钱包制造商都强调自己产品的安全性,并在技术层面投入了大量的资源以防止篡改。但另一方面,历史上确实出现过一些安全漏洞,甚至有制造商因商业利益的驱使,被曝出在产品中留有安全隐患。

其次,硬件钱包的开源硬件和软件设计可以一定程度上避免后门的植入。通过开源,用户和安全研究人员可以在公开的代码和硬件设计中发现潜在的安全问题,并进行修复。然而,开源并不能完全消除植入后门的可能性,尤其是当制造商的生产和供应链管理存在漏洞时。

技术分析:后门的存在可能性与识别

从技术角度来看,要植入后门,攻击者或制造商需要在硬件钱包的硬件层面或软件层面进行修改。这些修改可能表现为不明显的硬件改动或微小的固件差异。例如,固件中可能存在一个“调试模式”,它能够让制造商在没有用户知晓的情况下访问硬件钱包的私钥。要识别这种后门,用户可以借助硬件钱包的检测工具,验证固件和硬件是否存在异常。

此外,硬件钱包的生产过程必须接受严格的质量控制,包括在每个生产环节进行检测,确保每一台产品的硬件和软件都没有被篡改。采用安全芯片和防篡改设计也是提升硬件钱包安全性的有效措施。一般来说,制造商应提供详细的硬件和软件安全审计报告,以增强用户对其产品的信任。

如何降低硬件钱包后门风险?

为了降低硬件钱包被植入后门的风险,用户可以采取以下措施:

- 选择知名品牌:选择市面上有良好声誉的硬件钱包制造商,并通过官方渠道购买。

- 检查封条和设备完整性:购买时,确保硬件钱包的封条没有被破坏,外观没有异常。

- 更新固件:定期检查并更新硬件钱包的固件版本,以确保其安全性。

- 使用开源钱包:尽量选择支持开源硬件和软件的硬件钱包,能够让安全研究人员对其进行独立审计。

结语

硬件钱包在加密资产存储中扮演着重要角色,然而,它的安全性仍然面临着来自制造商和生产过程中的潜在风险。尽管目前硬件钱包制造商植入后门的情况较为少见,但技术层面的隐患仍然存在。用户在购买和使用硬件钱包时,必须提高警惕,选择可信赖的产品,并定期进行安全检查。通过采取适当的防范措施,我们能够最大限度地降低后门风险,确保数字资产的安全。